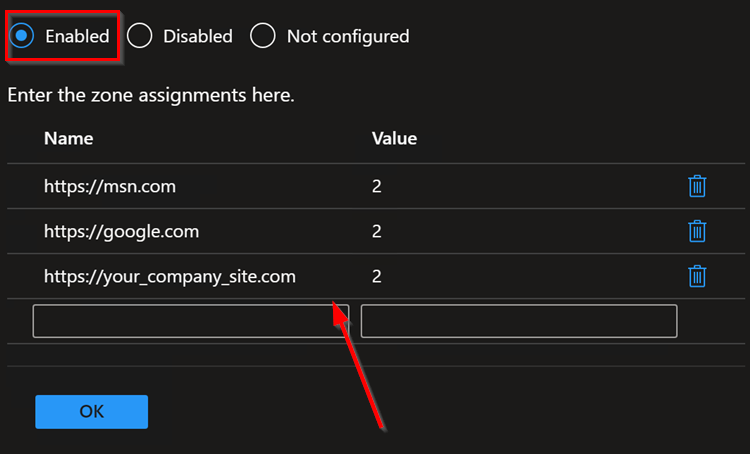

- Liste der Site zu Zonenzuweisungen

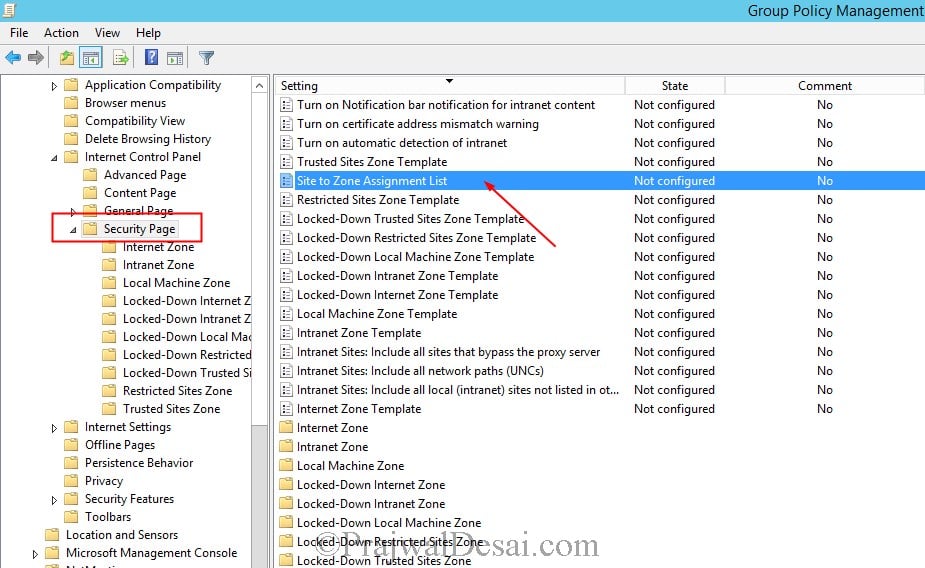

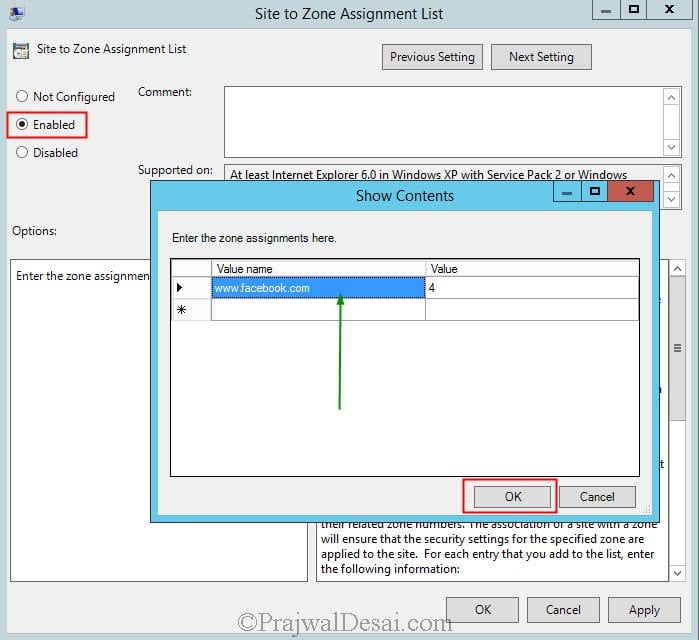

Mit dieser Richtlinieneinstellung können Sie eine Liste von Sites verwalten, die Sie mit einer bestimmten Sicherheitszone verknüpfen möchten. Mit den Zonennummern sind Sicherheitseinstellungen verknüpft, die für alle Sites in der entsprechenden Zone gelten.

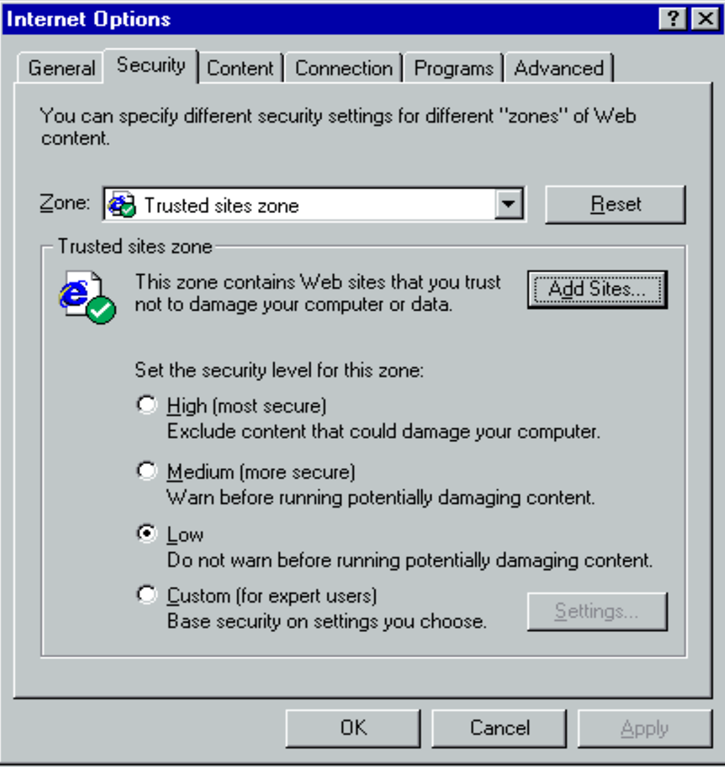

Internet Explorer hat 4 Sicherheitszonen, die von 1–4 nummeriert sind. Die Nummern werden von dieser Richtlinieneinstellung verwendet, um Sites mit Zonen zu verknüpfen. Es handelt sich dabei um folgende Zonen: (1) Intranet, (2) Vertrauenswürdige Sites, (3) Internet und (4) Eingeschränkte Sites. Die Sicherheitseinstellungen lassen sich für die einzelnen Zonen durch andere Richtlinieneinstellungen vornehmen. Dabei gelten folgende Standardeinstellungen: Vertrauenswürdige Sites (Vorlage für sehr niedrige Sicherheit), Intranet (Vorlage für niedrige Sicherheit), Internet (Vorlage für mittlere Sicherheit), eingeschränkte Sites (Vorlage für hohe Sicherheit). (Die Zone "Lokaler Computer" und ihr gesperrtes Gegenstück weisen besondere Sicherheitseinstellungen auf, die Ihren lokalen Computer schützen.)

Wenn Sie diese Richtlinieneinstellung aktivieren, können Sie eine Liste der Sites und ihrer entsprechenden Zonennummern eingeben. Die Assoziation einer Site mit einer Zone gewährleistet, dass die Sicherheitseinstellungen für die angegeben Zone auf die Site angewendet werden. Geben Sie für jeden Eintrag, den Sie der Liste hinzufügen, die folgenden Informationen ein:

Wertname – Ein Host für eine Intranetsite oder ein vollqualifizierter Domänenname für andere Sites. Der Wertname kann auch ein bestimmtes Protokoll enthalten. Wenn Sie z. B. "http://www.contoso.com" als Wertname eingeben, sind andere Protokolle davon nicht betroffen. Geben Sie dagegen nur "www.contoso.com" ein, sind alle Protokolle dieser Site davon betroffen, darunter HTTP, HTTPS, FTP usw. Sie können die Site auch in Form einer IP-Adresse (z. B. 127.0.0.1) oder eines Bereichs (z. B. 127.0.0.1-10) angeben. Um keine widersprüchlichen Richtlinien zu erstellen, geben Sie hinter der Domäne keine zusätzlichen Zeichen wie nachfolgende Schrägstriche oder einen URL-Pfad ein. Beispielsweise würden die Richtlinieneinstellungen für "www.contoso.com" und für "www.contoso.com/mail" von Internet Explorer als identische Richtlinieneinstellung betrachtet und könnten daher in Konflikt miteinander stehen.

Wert – Eine Zahl, die die Zone angibt, mit der die Site zur Übernahme der Sicherheitseinstellungen verknüpft werden soll. Die oben beschriebenen Internet Explorer-Zonen tragen die Nummern 1–4.

Wenn Sie diese Richtlinie deaktivieren oder nicht konfigurieren, können die Benutzer ihre eigenen Zuordnungen von Sites zu Zonen aufstellen.

- Administrative Vorlagen (Computer)

- Annahme von Clientverbindungen zum Druckspooler zulassen

- Anzeige von Druckererweiterungen durch v4-Druckertreiber nicht zulassen

- Auftragsnamen in Ereignisprotokollen zulassen

- Benutzerdefinierte Support-URL im linken Fensterbereich des Ordners "Drucker"

- Beschränkt die Installation von Druckertreibern auf Administratoren

- Computerstandort

- Das Standardausgabeformat von Microsoft XPS-Dokument-Generator auf das XPS-Vorgängerformat (*.xps) von Microsoft ändern

- Druckaufträge auf dem Server immer wiedergeben

- Druckbeschränkungen für die Gerätesteuerung aktivieren

- Druckerinstallations-Assistent - Netzwerksuchseite (Nicht verwaltetes Netzwerk)

- Druckerinstallations-Assistent - Netzwerksuchseite (Verwaltetes Netzwerk)

- Druckerstandortsuchtext im Vorhinein ausfüllen

- Druckertreiber in isolierten Prozessen ausführen

- Druckertreiber von Anwendungen isolieren

- Druckerveröffentlichung zulassen

- Inhalte immer für den Druck mit einem Softwarerasterprogramm rastern

- Installation von Druckern, die Kernelmodustreiber verwenden, nicht zulassen

- Internetdrucken aktivieren

- Liste der zugelassenen, über USB angeschlossenen Druckergeräte

- Löschen von öffentlichen Druckern zulassen

- Nach Druckern suchen

- Neue Drucker automatisch in Active Directory veröffentlichen

- Nicht wieder veröffentlichte Drucker löschen

- Nur Point-and-Print für Pakete verwenden

- Point-and-Print-Einschränkungen

- Point-and-Print-Verbindung auf die Suche in Windows Update ausdehnen

- Point-and-Print für Pakete - Genehmigte Server

- Verzeichnislöschintervall

- Verzeichnislöschpriorität

- Verzeichnislöschwiederholungen

- Verzeichnislöschwiederholungsversuche protokollieren

- Veröffentlichungsstatus überprüfen

- Vom Druckertreiber gemeldete Kompatibilitätseinstellung zur Ausführung des Druckertreibers außer Kraft setzen

- Alter für Segmente im Datencache festlegen

- Automatische Erkennung von gehostetem Cache pro Dienstverbindungspunkt aktivieren

- BranchCache-Modus "Gehosteter Cache" festlegen

- BranchCache-Modus "Verteilter Cache" festlegen

- BranchCache aktivieren

- BranchCache für Netzwerkdateien konfigurieren

- Gehostete Cacheserver konfigurieren

- Prozentuale Speicherplatzbelegung durch Clientcomputercache festlegen

- Versionsunterstützung für BranchCache für Clients konfigurieren

- Ablauf des primären DNS-Suffix

- Adressen in Konflikten ersetzen

- Anfügen von DNS-Suffix an Abfragen für nicht qualifizierte, punktierte Namen (Multilabel) zulassen

- Antworten von lokalen Verbindungen DNS-Antworten vorziehen, wenn Sie über ein Netzwerk mit höherer Priorität empfangen werden.

- DNS-Einträge mit verbindungsspezifischem DNS-Suffix registrieren

- Domänenzonen der obersten Ebene aktualisieren

- Dynamisches Update

- Gültigkeitsdauerwert in A- und PTR-Einträgen festlegen

- IDN-Verschlüsselung deaktivieren

- IDN-Zuordnung

- Multicastnamensauflösung deaktivieren

- NetBT-Abfragen nach vollqualifizierten Domänennamen zulassen

- Neuanordnung des Smart-Protokolls deaktivieren

- Primäres DNS-Suffix

- PTR-Einträge registrieren

- Registrierungsaktualisierungsintervall

- Sicherheitsstufe aktualisieren

- Suchliste für DNS-Suffix

- Verbindungsspezifisches DNS-Suffix

- Verkürzungsebene für das primäre DNS-Suffix

- PIN-Kopplung bevorzugen

- PIN-Kopplung erforderlich

- Anzeigename

- Benutzerdefinierte Befehle

- Benutzeroberfläche

- Bevorzugung lokaler Namen zugelassen

- DirectAccess-Passivmodus

- IPsec-Tunnelendpunkte

- Support-E-Mail-Adresse

- Unternehmensressourcen

- Hotspotauthentifizierung aktivieren

- Alter der Dateien im BITS-Peercache begrenzen

- Arbeitszeitplan zur Beschränkung der für BITS-Übertragungen im Hintergrund verwendeten maximalen Netzwerkbandbreite einrichten

- BITS-Peercaching zulassen

- Computer darf nicht als BITS-Peercachingclient fungieren

- Computer darf nicht als BITS-Peercachingserver fungieren

- Größe des BITS-Peercaches beschränken

- Maximale Anzahl von Bereichen begrenzen, die einer Datei in einem BITS-Auftrag hinzugefügt werden können

- Maximale Anzahl von BITS-Aufträgen für diesen Computer begrenzen

- Maximale Anzahl von BITS-Aufträgen für jeden Benutzer begrenzen

- Maximale Anzahl zulässiger Dateien in einem BITS-Auftrag begrenzen

- Maximale Downloadzeit für BITS-Aufträge begrenzen

- Maximale Netzwerkbandbreite für BITS-Übertragungen im Hintergrund begrenzen

- Maximale Netzwerkbandbreite für das Peercaching begrenzen

- Standarddownloadverhalten für BITS-Aufträge in Netzwerken mit kalkulierten Kosten festlegen

- Verwendung des Windows Branch-Caches durch BITS-Client nicht zulassen

- Wartungszeitplan zur Beschränkung der für BITS-Übertragungen im Hintergrund verwendeten maximalen Netzwerkbandbreite einrichten

- Zeitüberschreitung für inaktive BITS-Aufträge

- Caching von Handles auf CA (Continuous Availability)-Freigaben

- Reihenfolge der Verschlüsselungssammlungen

- Unsichere Gastanmeldungen aktivieren

- Verfügbarkeit von Offlinedateien auf CA (Continuous Availability)-Freigaben

- Hashversionsunterstützung für BranchCache

- Hashveröffentlichung für BranchCache

- Reihenfolge der Verschlüsselungssammlungen beachten

- Multicast-Bootstrap deaktivieren

- PNRP-Wolkenerstellung deaktivieren

- PNRP-Wolke nur zum Auflösen verwenden

- Seedserver festlegen

- Microsoft Peer-zu-Peer-Netzwerkdienste deaktivieren

- Überprüfung der Kennwortstärke für Peergruppenfunktion deaktivieren

- Gehärtete UNC-Pfade

- Adressbereich des privaten Netzwerks für Apps

- In der Cloud gehostete Unternehmensressourcendomänen

- Internetproxyserver für Apps

- Intranetproxyserver für Apps

- Proxydefinitionen sind verbindlich

- Sowohl als Arbeits- als auch als persönliche Ressourcen kategorisierte Domänen

- Subnetzdefinitionen sind verbindlich

- Windows Defender Firewall: Alle Netzwerkverbindungen schützen

- Windows Defender Firewall: Ausnahmen für lokale Ports zulassen

- Windows Defender Firewall: Ausnahmen für lokale Programme zulassen

- Windows Defender Firewall: Benachrichtigungen nicht zulassen

- Windows Defender Firewall: Eingehende Ausnahme für Datei- und Druckerfreigabe zulassen

- Windows Defender Firewall: Eingehende Portausnahmen festlegen

- Windows Defender Firewall: Eingehende Programmausnahmen festlegen

- Windows Defender Firewall: Eingehende Remotedesktopausnahmen zulassen

- Windows Defender Firewall: Eingehende Remoteverwaltungsausnahme zulassen

- Windows Defender Firewall: Eingehende UPnP-Framework-Ausnahmen zulassen

- Windows Defender Firewall: ICMP-Ausnahmen zulassen

- Windows Defender Firewall: Keine Ausnahmen zulassen

- Windows Defender Firewall: Protokollierung zulassen

- Windows Defender Firewall: Unicastantwort auf Multicast- oder Broadcastanforderungen nicht zulassen

- Windows Defender Firewall: Authentifizierte IPsec-Umgehung zulassen

- Gesamten Datenverkehr über das interne Netzwerk weiterleiten

- Höhere Rechte von Domänenbenutzern beim Festlegen einer Netzwerkadresse anfordern

- Installation und Konfiguration der Netzwerkbridge im eigenen DNS-Domänennetzwerk nicht zulassen

- Netzwerksymbol "Nur lokaler Zugriff" nicht anzeigen

- Verwendung der gemeinsam genutzten Internetverbindung im eigenen DNS-Domänennetzwerk nicht zulassen

- Verwendung des Internetverbindungsfirewalls im eigenen DNS-Domänennetzwerk nicht zulassen

- Globalen DNS angeben

- Passive Abrufe angeben

- Präfixliste der Firmenwebsite angeben

- Test-URL für Firmenwebsite angeben

- Testhostadresse für Firmen-DNS angeben

- Testhostname für Firmen-DNS angeben

- URL zur Bestimmung des Domänenorts angeben

- "Offline zur Verfügung stellen" für diese Dateien und Ordner entfernen

- Alle Offlinedateien beim Anmelden synchronisieren

- Alle Offlinedateien vor der Abmeldung synchronisieren

- Befehl "Offline arbeiten" entfernen

- Befehl "Offline verfügbar machen" entfernen

- Benutzerkonfiguration von Offlinedateien nicht zulassen

- Dateiprüfungen aktivieren

- Dateisynchronisierung für kostenbezogene Netzwerke aktivieren

- Die Funktion "Offlinedateien" zulassen bzw. nicht zulassen

- Ereignisprotokollierungsstufe

- Erinnerungssymbole deaktivieren

- Erinnerungssymbolfrequenz

- Hintergrundsynchronisierung konfigurieren

- Lebensdauer des Erinnerungssymbols

- Lebensdauer des ersten Erinnerungssymbols

- Lokale Kopien der Benutzerofflinedateien bei der Abmeldung löschen

- Maßnahme bei nicht standardmäßiger Serververbindungstrennung

- Maßnahme bei Serververbindungstrennung

- Modus für langsame Verbindungen konfigurieren

- Nicht zwischengespeicherte Dateien

- Offlinedateicache verschlüsseln

- Offlinedateien vor der Unterbrechung synchronisieren

- Standardcachegröße

- Transparentes Zwischenspeichern aktivieren

- Untergeordnete Ordner immer offline verfügbar machen

- Verwendung von Offlinedateiordnern verhindern

- Vom Administrator zugewiesene Offlinedateien angeben

- Von Offlinedateien verwendeten Speicherplatz begrenzen

- Wirtschaftliche Verwendung der vom Administrator zugewiesenen Offlinedateien aktivieren

- Übertragungsrate für langsame Verbindungen konfigurieren

- Diensttyp "Beste Leistung"

- Garantierter Diensttyp

- Lastensteuerungs-Diensttyp

- Netzwerksteuerungs-Diensttyp

- Qualitativer Diensttyp

- Nicht übereinstimmende Pakete

- Ausstehende Pakete einschränken

- Reservierbare Bandbreite einschränken

- Zeitgeberauflösung festlegen

- Schriftartenanbieter aktivieren

- Communities

- Traps für öffentliche Communities

- Zugelassene Manager

- ECC-Kurvenreihenfolge

- Reihenfolge der SSL-Verschlüsselungssammlungen

- Auflösungsintervall für IP6-zu-IP4-Relaynamen festlegen

- IP-HTTPS-Status festlegen

- IP6-zu-IP4-Relayname festlegen

- IP6-zu-IP4-Status festlegen

- ISATAP-Routername festlegen

- ISATAP-Status festlegen

- Teredo-Aktualisierungsrate festlegen

- Teredo-Clientport festlegen

- Teredo-Servername festlegen

- Teredo-Status festlegen

- Teredo als standardmäßig qualifiziert festlegen

- Status für Beschränkungen bei der automatischen IP-Konfiguration ohne Status festlegen

- Zustand der Fensterskalierungsheuristik festlegen

- Treiber für den Beantworter (RSPNDR) aktivieren

- Treiber für die Zuordnungs-E/A (LLTDIO) aktivieren

- Konfiguration von Drahtloseinstellungen mit Windows-Sofortverbindung

- Zugriff auf Windows-Sofortverbindungs-Assistenten verweigern

- Anzahl gleichzeitiger Verbindungen mit dem Internet oder einer Windows-Domäne minimieren

- Energieverwaltung im verbundenen Standbymodus deaktivieren

- Verbindung mit mobilen Roaming-Breitbandnetzwerken nicht zulassen

- Verbindung mit Nicht-Domänennetzwerken bei vorhandener Verbindung mit domänenauthentifiziertem Netzwerk nicht zulassen

- Zulassen, dass Windows einen Computer ordnungsgemäß vom Netzwerk trennt

- Kosten festlegen

- Zulassen, dass Windows automatisch eine Verbindung mit vorgeschlagenen öffentlichen Hotspots, von Kontakten freigegebenen Netzwerken und kostenpflichtigen Hotspots herstellt

- Sichtbarkeit der Benutzeroberfläche für den App-spezifischen Datenverbindungszugriff festlegen

- Windows-App-Zugriff auf die Datenverbindung zulassen

- 3G-Kosten festlegen

- 4G-Kosten festlegen

- Festlegen, wie oft ein DFS-Client Domänencontroller sucht

- Anheften der App an „Start" bei der Installation

- Befehle "Herunterfahren", "Neu starten", "Energie sparen" und "Ruhezustand" entfernen und Zugriff darauf verweigern

- Kontextmenüs im Startmenü deaktivieren

- Liste "Zuletzt hinzugefügt" aus Startmenü entfernen

- Liste „am häufigsten verwendet" im Startmenü ein- oder ausblenden

- Startlayout

- Animation bei der ersten Anmeldung anzeigen

- Anmeldeinformationsanbieter ausschließen

- Anmeldung mit Bildcode deaktivieren

- Anmeldung mit Sicherheitsschlüssel aktivieren

- Anwendungsbenachrichtigungen auf gesperrtem Bildschirm deaktivieren

- Beim Neustart des Computers und bei der Anmeldung immer auf das Netzwerk warten

- Benutzer darf keine Kontodetails auf dem Anmeldebildschirm anzeigen

- Benutzern ermöglichen, auszuwählen, wann ein Kennwort beim Fortsetzen aus dem Verbindungsstandby erforderlich ist

- Diese Programme bei der Benutzeranmeldung ausführen

- Durchsichtigen Anmeldehintergrund anzeigen

- Dynamische Sperre konfigurieren

- Einmalige Ausführungsliste nicht verarbeiten

- Einstiegspunkte für die schnelle Benutzerumschaltung ausblenden

- Herkömmliche Ausführungsliste nicht verarbeiten

- Immer benutzerdefinierten Anmeldehintergrund verwenden

- Immer klassische Anmeldung verwenden

- Komfortable PIN-Anmeldung aktivieren

- Lokale Benutzer auf Computern, die der Domäne angehören, auflisten

- Netzwerkauswahl-UI nicht anzeigen

- Standard-Anmeldeinformationsanbieter zuweisen

- Standarddomäne für die Anmeldung zuweisen

- Verbundene Benutzer auf Computern, die der Domäne angehören, nicht auflisten

- Willkommensseite für "Erste Schritte" bei der Anmeldung nicht anzeigen

- Windows-Startsound deaktivieren

- Richtlinie für Bootstarttreiber-Initialisierung

- Einstellungen für prozesseigene System-DPI konfigurieren

- GdiDPIScaling für Anwendungen aktivieren

- GdiDPIScaling für Anwendungen deaktivieren

- Berichtsserver

- Programm zur Verbesserung der Benutzerfreundlichkeit

- Dateiausschlüsse beim Roaming

- Integrationsstamm - Benutzer

- Integrationsstamm - global

- Registrierungsausschlüsse beim Roaming

- Migrationsmodus aktivieren

- Automatische Bereinigung nicht verwendeter Appv-Pakete aktivieren

- Im Akkubetrieb Hintergrundsynchronisierung auf dem Server aktivieren

- Paketskripts aktivieren

- Erstmaligen Start von Anwendungen auf Windows 8-Computern mit teurer gebührenpflichtiger Verbindung zulassen

- Hiermit wird angegeben, was im Hintergrund (d. h. automatisch) geladen werden soll.

- Ortanbieter

- SCS-Modus (Shared Content Store)

- Stamm der Paketinstallation

- Stamm der Paketquelle

- Unterstützung für BranchCache aktivieren

- Veröffentlichen als Admin erforderlich

- Wiederherstellungsintervall

- Wiederherstellungsversuche

- Zertifikatfilter für Client-SSL

- Zertifikatsperrliste überprüfen

- Einstellungen von Veröffentlichungsserver 1

- Einstellungen von Veröffentlichungsserver 2

- Einstellungen von Veröffentlichungsserver 3

- Einstellungen von Veröffentlichungsserver 4

- Einstellungen von Veröffentlichungsserver 5

- Veröffentlichungsaktualisierungs-UX aktivieren

- Dynamische Virtualisierung aktivieren

- Liste zulässiger virtueller Komponentenprozesse

- App-V-Client aktivieren

- Blockieren nicht vertrauenswürdiger Schriftarten

- Optionen für den Prozessausgleich

- Basisordner für Benutzer festlegen

- Benutzer bei langsamer Netzwerkverbindung zum Bestätigen auffordern

- Benutzer mit temporären Profilen nicht anmelden

- Benutzerprofile, die älter als eine bestimmte Anzahl von Tagen sind, beim Systemneustart löschen

- Benutzerverwaltung für die Freigabe von Informationen zum Benutzernamen, Kontobild und zur Domäne für Apps (keine Desktop-Apps)

- Die Registrierung der Benutzer bei der Benutzerabmeldung nicht zwangsweise entladen

- Eigentümer von servergespeicherten Profilen nicht prüfen

- Erkennung langsamer Netzwerkverbindungen deaktivieren

- Maximale Wartezeit für das Netzwerk festlegen, wenn ein Benutzer über ein servergespeichertes Benutzerprofil oder ein Remotestammverzeichnis verfügt

- Maximale Wiederholungsversuche zum Entladen und Aktualisieren des Benutzerprofils

- Nur lokale Benutzerprofile zulassen

- Pfad des servergespeicherten Profils für alle Benutzer festlegen, die sich an diesem Computer anmelden

- Propagierung von Änderungen an servergespeicherten Profilen auf den Server verhindern

- Remotebenutzerprofil abwarten

- Servergespeicherte Profile nur auf primäre Computern herunterladen

- Sicherheitsgruppe "Administratoren" zu servergespeicherten Profilen hinzufügen

- Werbe-ID deaktivieren

- Windows Installer- und Gruppenrichtliniensoftware-Installationsdaten belassen

- Zeitlimit für langsame Netzwerkverbindungen für Benutzerprofile steuern

- Zeitplan für hintergrundbasierten Upload der Registrierungsdatei eines servergespeicherten Benutzerprofils, während der Benutzer angemeldet ist, festlegen

- Zeitüberschreitungswert für Dialogfelder festlegen

- Zwischengespeicherte Kopien von servergespeicherten Profilen löschen

- Aktivitätsfeed aktivieren

- Synchronisierung der Zwischenablage geräteübergreifend zulassen

- Upload von Benutzeraktivitäten zulassen

- Veröffentlichen von Benutzeraktivitäten zulassen

- Zwischenablageverlauf zulassen

- Dateiklassifizierungsinfrastruktur: Liste der Klassifizierungseigenschaften angeben

- Dateiklassifizierungsinfrastruktur: Registerkarte "Klassifizierung" im Datei-Explorer anzeigen

- Keine Komprimierung auf NTFS-Volumes zulassen

- Keine Verschlüsselung auf NTFS-Volumes zulassen

- Optionen für die Erstellung von Kurznamen

- Veraltete TXF-Features aktivieren/deaktivieren

- Verschlüsselung der NTFS-Auslagerungsdatei aktivieren

- Auswertung symbolischer Links selektiv zulassen

- Benachrichtigungen über Löschvorgänge für alle Volumes deaktivieren

- Lange Win32-Pfade aktivieren

- Datenträgerkontingente ermöglichen

- Datenträgerkontingentsgrenze erzwingen

- Ereignis protokollieren, wenn die Datenträgerkontingentsgrenze überschritten wird

- Ereignis protokollieren, wenn die Kontingentwarnstufe überschritten wird

- Richtlinie auf austauschbare Datenträger anwenden

- Standarddatenträgerkontingent und Warnstufe

- Aktivierungssicherheitsüberprüfungs-Ausnahmen definieren

- Lokale Aktivierungssicherheitsüberprüfungs-Ausnahmen zu lassen

- Delegierung von aktuellen Anmeldeinformationen mit reiner NTLM-Serverauthentifizierung zulassen

- Delegierung von aktuellen Anmeldeinformationen verweigern

- Delegierung von aktuellen Anmeldeinformationen zulassen

- Delegierung von Anmeldeinformationen an Remoteserver einschränken

- Delegierung von gespeicherten Anmeldeinformationen mit reiner NTLM-Serverauthentifizierung zulassen

- Delegierung von gespeicherten Anmeldeinformationen verweigern

- Delegierung von gespeicherten Anmeldeinformationen zulassen

- Delegierung von Standardanmeldeinformationen mit reiner NTLM-Serverauthentifizierung zulassen.

- Delegierung von Standardanmeldeinformationen verweigern

- Delegierung von Standardanmeldeinformationen zulassen

- Encryption Oracle-Abwehr

- Remotehost ermöglicht die Delegierung nicht exportierbarer Anmeldeinformationen

- Virtualisierungsbasierte Sicherheit aktivieren

- Windows Defender-Anwendungssteuerung bereitstellen

- Überwachung und Berichterstellung für Integritätsnachweise für Geräte aktivieren

- Ausgleichsoptionen für svchost.exe aktivieren

- Aktion zur Benachrichtigung bei kritischer Akkukapazität

- Aktion zur Benachrichtigung bei niedriger Akkukapazität

- Benachrichtigungsebene für kritische Akkukapazität

- Benachrichtigungsebene für niedrige Akkukapazität

- Benachrichtigungsebene für Reservestrom

- Benutzerbenachrichtigung bei niedriger Akkukapazität deaktivieren

- Akkuschwellenwert für Energiesparmodus (Akkubetrieb)

- Akkuschwellenwert für Energiesparmodus (Netzbetrieb)

- Leistungseinschränkung deaktivieren

- Festplatte ausschalten (Akkubetrieb)

- Festplatte ausschalten (Netzbetrieb)

- Aktion für Netzschaltersymbol im Startmenü auswählen (Akkubetrieb)

- Aktion für Netzschaltersymbol im Startmenü auswählen (Netzbetrieb)

- Aktion für Standbyschalter auswählen (Akkubetrieb)

- Aktion für Standbyschalter auswählen (Netzbetrieb)

- Gewünschte Aktion beim Schließen des Deckels auswählen (Akkubetrieb)

- Gewünschte Aktion beim Schließen des Deckels auswählen (Netzbetrieb)

- Netzschalteraktion auswählen (Akkubetrieb)

- Netzschalteraktion auswählen (Netzbetrieb)

- Automatischen Standbymodus bei geöffneten Netzwerkdateien zulassen (Akkubetrieb)

- Automatischen Standbymodus bei geöffneten Netzwerkdateien zulassen (Netzbetrieb)

- Funktion aktivieren, mit der Anwendungen den Wechsel in den Standbymodus verhindern können (Akkubetrieb)

- Funktion aktivieren, mit der Anwendungen den Wechsel in den Standbymodus verhindern können (Netzbetrieb)

- Hybriden Standbymodus deaktivieren (Akkubetrieb)

- Hybriden Standbymodus deaktivieren (Netzbetrieb)

- Kennwort anfordern, wenn ein Computer reaktiviert wird (Akkubetrieb)

- Kennwort anfordern, wenn ein Computer reaktiviert wird (Netzbetrieb)

- Leerlaufzeit nach unbeaufsichtigter Reaktivierung angeben (Akkubetrieb)

- Leerlaufzeit nach unbeaufsichtigter Reaktivierung angeben (Netzbetrieb)

- Netzwerkverbindungen im verbundenen Standbymodus zulassen (Akkubetrieb)

- Netzwerkverbindungen im verbundenen Standbymodus zulassen (Netzbetrieb)

- Standbyzustände (S1-S3) zulassen (Akkubetrieb)

- Standbyzustände (S1-S3) zulassen (Netzbetrieb)

- Verhindern des automatischen Wechsels in den Standbymodus durch Anwendungen zulassen (Akkubetrieb)

- Verhindern des automatischen Wechsels in den Standbymodus durch Anwendungen zulassen (Netzbetrieb)

- Zeitlimit für Standbymodus des Systems angeben (Akkubetrieb)

- Zeitlimit für Standbymodus des Systems angeben (Netzbetrieb)

- Zeitlimit für Systemruhezustand angeben (Akkubetrieb)

- Zeitlimit für Systemruhezustand angeben (Netzbetrieb)

- Bildschirm ausschalten (Akkubetrieb)

- Bildschirm ausschalten (Netzbetrieb)

- Bildschirmhelligkeit verringern (Akkubetrieb)

- Bildschirmhelligkeit verringern (Netzbetrieb)

- Diashow für Desktophintergrund aktivieren (Akkubetrieb)

- Diashow für Desktophintergrund aktivieren (Netzbetrieb)

- Helligkeit für die Bildschirmabdunkelung angeben (Akkubetrieb)

- Helligkeit für die Bildschirmabdunkelung angeben (Netzbetrieb)

- Zeitlimit für adaptive Bildschirmabschaltung (Akkubetrieb)

- Zeitlimit für adaptive Bildschirmabschaltung (Netzbetrieb)

- Aktiven Energiesparplan auswählen

- Benutzerdefinierten aktiven Energiesparplan festlegen

- Auswahl von benutzerdefinierten Gebietsschemas nicht zulassen

- Außerkraftsetzungen lokaler Einstellungen durch Benutzer nicht zulassen

- Benutzergebietsschemas einschränken

- Kopieren von Benutzereingabemethoden ins Systemkonto für die Anmeldung nicht zulassen

- Systemgebietsschemas einschränken

- Ändern des geographischen Standorts nicht zulassen

- Administratoren das Außerkraftsetzen der Richtlinien unter "Einschränkungen bei der Geräteinstallation" erlauben

- Anwenden einer übergeordneten Reihenfolge für Zulassen und Verhindern-Geräteinstallationsrichtlinien für alle Geräteübereinstimmungskriterien

- Benutzerdefinierte Meldung anzeigen, wenn Installation durch eine Richtlinie verhindert wird (Hinweistext)

- Benutzerdefinierte Meldung anzeigen, wenn Installation durch eine Richtlinie verhindert wird (Hinweistitel)

- Installation von Geräten mit diesen Geräte-IDs verhindern

- Installation von Geräten mit diesen Geräte-IDs zulassen

- Installation von Geräten mit Treibern verhindern, die diesen Gerätesetupklassen entsprechen

- Installation von Geräten mit Treibern zulassen, die diesen Gerätesetupklassen entsprechen

- Installation von Geräten verhindern, die mit einer der folgenden Geräteinstanz-IDs übereinstimmen

- Installation von Geräten verhindern, die nicht in anderen Richtlinien beschrieben sind

- Installation von Geräten zulassen, die mit einer der folgenden Geräteinstanz-IDs übereinstimmen

- Installation von Wechselgeräten verhindern

- Zeit (in Sekunden) bis zum Erzwingen eines Neustarts, wenn dieser für das Inkrafttreten von Richtlinienänderungen erforderlich ist

- Abrufen von Gerätemetadaten aus dem Internet verhindern

- Alle digital signierten Treiber bei Treiberbewertung und Auswahl gleich behandeln

- Bei der Installation eines neuen Gerätetreibers keinen Systemwiederherstellungspunkt erstellen

- Keinen Windows-Fehlerbericht senden, wenn ein Standardtreiber für ein Gerät installiert ist

- Remotezugriff auf die Plug & Play-Schnittstelle zulassen

- Sprechblasen mit der Meldung "Neue Hardware gefunden" während der Geräteinstallation deaktivieren

- Suchreihenfolge für Quellspeicherorte für Gerätetreiber festlegen

- Suchserver für Gerätetreiberupdates festlegen

- Verhindern, dass ein Fehlerbericht gesendet wird, wenn ein Gerätetreiber während der Installation zusätzliche Software anfordert

- Zeitlimit für Geräteinstallation festlegen

- Umleitung von Geräten mit diesen Geräte-IDs verhindern

- Umleitung von USB-Geräten verhindern

- Protokollierung und Nachverfolgung für die Einstellung "Anwendungen" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Dateien" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Datenquellen" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Dienste" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Drucker" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Energieoptionen" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Geplante Aufgaben" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Geräte" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "INI-Dateien" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Interneteinstellungen" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Laufwerkzuordnungen" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Lokale Benutzer und Gruppen" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Netzwerkfreigaben" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Netzwerkoptionen" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Ordner" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Ordneroptionen" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Regionale Einstellungen" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Registrierung" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Startmenü" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Umgebung" konfigurieren

- Protokollierung und Nachverfolgung für die Einstellungserweiterung "Verknüpfungen" konfigurieren

- Aktivieren der Zwischenspeicherung von Gruppenrichtlinien für Server

- Aktualisierung der Computerrichtlinie durch Benutzer verhindern

- Anmeldeskriptverzögerung konfigurieren

- AOAC-Optimierung des Gruppenrichtlinienclient-Diensts deaktivieren

- Asynchrone Verarbeitung der Benutzergruppenrichtlinie bei Anmeldung über Remotedesktopdienste zulassen

- Asynchrone Verarbeitung der Gruppenrichtlinie bei langsamen Netzwerkverbindungen.

- Auf der Oberfläche dieses Geräts weiterarbeiten

- DirectAccess-Verbindung als schnelle Netzwerkverbindung konfigurieren

- Festlegen, ob interaktive Benutzer Richtlinienergebnissatzdaten generieren können

- Gesamtstrukturübergreifende Benutzerrichtlinien und servergespeicherte Benutzerprofile zulassen

- Gruppenrichtlinien-Aktualisierungsintervall für Computer festlegen

- Gruppenrichtlinien-Aktualisierungsintervall für Domänencontroller festlegen

- Gruppenrichtlinien zur Erkennung von langsamen Verbindungen konfigurieren

- Hintergrundaktualisierung der Gruppenrichtlinie deaktivieren

- Immer lokale ADM-Dateien für den Gruppenrichtlinien-Editor verwenden

- Loopbackverarbeitungsmodus für Benutzergruppenrichtlinie konfigurieren

- Protokollierung des Richtlinienergebnissatzes deaktivieren

- Registrierungsrichtlinienverarbeitung konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Anwendungen" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Dateien" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Dienste" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Drucker" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Energieoptionen " konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Geplante Aufgaben" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Geräte" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "INI-Dateien" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Interneteinstellungen" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Laufwerkzuordnungen" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Lokale Benutzer und Gruppen" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Netzwerkfreigaben" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Netzwerkoptionen" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Ordner" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Ordneroptionen" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Regionale Einstellungen" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Registrierung" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Startmenü" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Umgebung" konfigurieren

- Richtlinienverarbeitung der Einstellungserweiterung "Verknüpfungen" konfigurieren

- Richtlinienverarbeitung für die Einstellungserweiterung "Datenquellen" konfigurieren

- Richtlinienverarbeitung für verkabelte Netzwerke konfigurieren

- Sicherheitsrichtlinienverarbeitung konfigurieren

- Skriptrichtlinienverarbeitung konfigurieren

- Softwareinstallations-Richtlinienverarbeitung konfigurieren

- Synchronisierung der AD/DFS-Domänencontroller während der Richtlinienaktualisierung aktivieren

- Telefon-PC-Verbindung auf diesem Gerät

- Verarbeitung der Datenträgerkontingentrichtlinie konfigurieren

- Verarbeitung der IP-Sicherheitsrichtlinie konfigurieren

- Verarbeitung der Ordnerumleitungsrichtlinien konfigurieren

- Verarbeitung der Richtlinie für die Internet Explorer-Wartung konfigurieren

- Verarbeitung der Richtlinien für die EFS-Wiederherstellung konfigurieren

- Verarbeitung der Richtlinien für Funknetzwerke konfigurieren

- Verarbeitung lokaler Gruppenrichtlinienobjekte deaktivieren

- Wartezeit der Arbeitsbereichskonnektivität für Richtlinienverarbeitung angeben

- Wartezeit für Richtlinienverarbeitung beim Systemstart angeben

- Web-zu-App-Verknüpfung mit App-URI-Handlern konfigurieren

- Zwischenspeichern von Gruppenrichtlinien konfigurieren

- Verwendung des Schnellstarts erforderlich

- "Wussten Sie schon?"-Inhalte im Hilfe- und Supportcenter deaktivieren

- Aktive Tests der Windows-Netzwerkverbindungs-Statusanzeige deaktivieren

- Aufgabe "Abzüge online bestellen" für Bilder deaktivieren

- Aufgabe "Im Web veröffentlichen" für Dateien und Ordner deaktivieren

- Automatisches Update von Stammzertifikaten deaktivieren

- Download von Druckertreibern über HTTP deaktivieren

- Drucken über HTTP deaktivieren

- Events.asp-Links der Ereignisanzeige deaktivieren

- Fehlerberichterstattung deaktivieren

- Freigabe von Daten für die Handschriftanpassung deaktivieren

- Handschrifterkennungs-Fehlerberichterstattung deaktivieren

- Inhaltdateiupdates des Such-Assistenten deaktivieren

- Internet-Dateizuordnungdienst deaktivieren

- Internet-Download für die Assistenten "Webpublishing" und "Onlinebestellung von Abzügen" deaktivieren

- Knowledge Base-Suche des Hilfe- und Supportcenters deaktivieren

- Programm zur Verbesserung der Benutzerfreundlichkeit deaktivieren

- Registrierung deaktivieren, wenn sich die URL-Verbindung auf "Microsoft.com" bezieht

- Suche nach Gerätetreibern auf Windows Update deaktivieren

- Verbindungs-Assistenten deaktivieren, wenn sich die URL-Verbindung auf microsoft.com bezieht

- Zugriff auf alle Windows Update-Funktionen deaktivieren

- Zugriff auf den Store deaktivieren

- Internetkommunikation einschränken

- Zusätzliche Sitzungsanmeldungen nicht zulassen

- Änderungen am qualifizierten iSCSI-Initiatornamen nicht zulassen

- Hinzufügen neuer Ziele mithilfe von manueller Konfiguration nicht zulassen

- Keine manuelle Konfiguration von gefundenen Zielen zulassen

- Keine manuelle Konfiguration von iSNS-Servern zulassen

- Keine manuelle Konfiguration von Zielportalen zulassen

- Sitzungen ohne einseitige CHAP-Authentifizierung nicht zulassen

- Sitzungen ohne wechselseitige CHAP-Authentifizierung nicht zulassen

- Verbindungen ohne IPSec nicht zulassen

- Änderungen am geheimen CHAP-Schlüssel des Initiators nicht zulassen

- Gesamtstruktur-Suchreihenfolge verwenden

- Informationen zu vorherigen Anmeldungen für Clientcomputer bereitstellen

- KDC-Unterstützung für PKInit Freshness Extension

- Unterstützung des Kerberos-Domänencontrollers für Ansprüche, Verbundauthentifizierung und Kerberos-Schutz

- Verbundauthentifizierung anfordern

- Warnung für große Kerberos-Tickets

- Abrufen des Cloud-Kerberos-Tickets während der Anmeldung zulassen

- Authentifizierungsanfragen mit einem Fehler abbrechen, wenn kein Kerberos-Schutz verfügbar ist

- Geräteauthentifizierung mittels Zertifikat unterstützen

- Interoperable Kerberos-V5-Bereichseinstellungen definieren

- KDC-Proxy-Server für Kerberos-Client angeben

- Maximale Puffergröße für Kerberos-SSPI-Kontexttoken festlegen

- Sperrenüberprüfung für das SSL-Zertifikat von KDC-Proxy-Servern deaktivieren

- Strenge KDC-Überprüfung voraussetzen

- Strenge Übereinstimmung mit Ziel-Dienstprinzipalnamen bei Remoteprozeduraufrufen anfordern

- Unterstützung des Kerberos-Clients für Ansprüche, Verbundauthentifizierung und Kerberos-Schutz

- Verbundauthentifizierung immer zuerst senden

- Verbundauthentifizierung unterstützen

- Zuordnungen von Hostnamen zu Kerberosbereichen definieren

- Aufzählungsrichtlinie für externe Geräte, die nicht Kernel-DMA-Schutz kompatibel sind

- Adressensuchverhalten für DC-Locatorping angeben

- Aktualisierungsintervall der Domänencontrollerlocator-DNS-Einträge angeben

- Am nächstgelegenen Standort suchen

- Automatisierte Standortabdeckung durch DC-Locator-DNS-SRV-Einträge verwenden

- DNS-Namensauflösung mit einem Domänennamen mit einzelner Bezeichnung anstelle der NetBIOS-Namensauflösung verwenden, um den Domänencontroller zu finden

- Domänencontroller-Adresstyp zurückgeben

- Dynamische Registrierung der Domänencontrollerlocator-DNS-Einträge angeben

- Eingehende Mailslotnachrichten nicht verarbeiten, die für einen Domänencontrollerspeicherort verwendet werden, der auf NetBIOS-Domänennamen basiert

- Gewichtung in DC-Locator-DNS-SRV-Einträgen festlegen

- Gültigkeitsdauer in den Domänencontrollerlocator-DNS-Einträgen festlegen

- Keine NetBIOS-basierte Suche bei DC-Suchen verwenden, wenn die DNS-basierte Suche fehlschlägt

- Neuermittlungsintervall erzwingen

- Nicht durch Domänencontroller registrierte Domänencontrollerlocator-DNS-Einträge angeben

- Priorität in DC-Locator-DNS-SRV-Einträgen festlegen

- Standorte angeben, die durch DC-Locator-DNS-SRV-Einträge abgedeckt werden

- Standorte angeben, die durch Domänencontrollerlocator-DNS-SRV-Einträge für Anwendungverzeichnispartitionen abgedeckt werden

- Standorte angeben, die durch GC-Locator-DNS-SRV-Einträge abgedeckt werden

- Wenn ein Domänenname mit einzelner Bezeichnung verwendet wird und die Einstellung "AllowSingleLabelDnsDomain" nicht aktiviert ist, verwenden Sie die DNS-Namensauflösung, indem Sie verschiedene registrierte DNS-Suffixe anhängen.

- Anfängliche Wiederholung von Suchen nach Domänencontrollern für Aufrufer im Hintergrund verwenden

- Aufräumintervall festlegen

- Debugausgabestufe der Protokolldatei angeben

- Erwartete Einwählverzögerung bei der Anmeldung angeben

- Letzte Wiederholung von Suchen nach Domänencontrollern für Aufrufer im Hintergrund verwenden

- Maximale Protokolldateigröße angeben

- Maximales Wiederholungsintervall für Suchen nach Domänencontrollern für Aufrufer im Hintergrund verwenden

- Mit Windows NT 4.0 kompatible Kryptografiealgorithmen zulassen

- NETLOGON-Freigabekompatibilität festlegen

- Positive periodische Domänencontroller-Cacheaktualisierung für Hintergrundaufrufer verwenden

- Positive periodische Domänencontroller-Cacheaktualisierung für Nichthintergrundaufrufer angeben

- Standortname angeben

- SYSVOL-Freigabekompatibilität festlegen

- Verbindung mit PDC bei Anmeldungsfehler herstellen

- Verwenden des Expressmodus beim Pingen von Domänencontrollern

- Zwischenspeicherung von negativen Suchen nach Domänencontrollern angeben

- Automatisches Beenden von Anwendungen, die das Herunterfahren blockieren oder abbrechen, ausschalten

- Bei der Umleitung von Startmenü und "Eigene Dateien" lokalisierte Unterordnernamen verwenden

- Ordner nur auf primären Computern umleiten

- Cache-Energiesparmodus deaktivieren

- Permanenten Cache deaktivieren

- Solid-State-Modus deaktivieren

- Start- und Fortsetzungsoptimierung deaktivieren

- Anwendungen erkennen, die unter der Benutzerkontensteuerung keine Installationsprogramme starten können

- Anwendungsinstallationsfehler erkennen

- Anwendungsinstallationsprogramme erkennen, die als Administrator ausgeführt werden müssen

- Durch veraltete COM-Objekte verursachte Anwendungsfehler erkennen

- Durch veraltete Windows-DLLs verursachte Anwendungsfehler erkennen

- Kompatibilitätsprobleme für Anwendungen und Treiber erkennen

- Über blockierte Treiber benachrichtigen

- Datenträgerdiagnose:Ausführungsebene konfigurieren

- Datenträgerdiagnose: Benutzerdefinierten Warnungstext festlegen

- Szenarioausführungsebene konfigurieren

- Verhalten für geplante Wartung konfigurieren

- Microsoft Support-Diagnosetool: Ausführungsebene konfigurieren

- Microsoft Support-Diagnosetool: interaktive MSDT-Kommunikation mit Unterstützungsanbieter aktivieren

- Microsoft Support-Diagnosetool: Tooldownload einschränken

- Problembehandlung: Benutzern den Zugriff auf die empfohlene Problembehandlung für bekannte Probleme erlauben

- Problembehandlung: Benutzerzugriff auf Onlineinhalt zur Problembehandlung auf Microsoft-Servern über die Systemsteuerung für die Problembehandlung zulassen (über den Windows-Problembehandlungs-Onlinedienst)

- Problembehandlung: Zugriff und Ausführung von Problembehandlungs-Assistenten durch Benutzer zulassen

- Sicherheitsrichtlinie für Skriptdiagnose konfigurieren

- Wiederherstellungsverhalten für beschädigte Dateien konfigurieren

- Wiederherstellungsverhalten für beschädigte MSI-Dateien konfigurieren

- PerfTrack aktivieren/deaktivieren

- Diagnose: Szenarioausführungsebene konfigurieren

- Diagnose: Szenariobeibehaltung konfigurieren

- Befehlszeile in Prozesserstellungsereignisse einschließen

- Delegierungsfehler ignorieren

- Erweiterte Fehlerinformationen propagieren

- Minimales Leerlaufverbindungszeitlimit für RPC/HTTP-Verbindungen festlegen

- Nicht authentifizierte RPC-Clients einschränken

- RPC-Endpunktzuordnungs-Clientauthentifizierung aktivieren

- Statusinformationen für RPC-Problembehandlung verwalten

- Angeforderte Remoteunterstützung

- Bandbreitenoptimierung aktivieren

- Nur Verbindungen von Computern mit Windows Vista oder höher zulassen

- Remoteunterstützung anbieten

- Sitzungsprotokollierung aktivieren

- Warnmeldungen anpassen

- Maximales Alter von Dateiserver-Schattenkopien konfigurieren

- Lassen Sie die Verwendung von Verschlüsselung zum Schutz der RPC-Protokollmeldungen zwischen dem Schattenkopie-Anbieter für Dateifreigaben auf einem Anwendungsserver und dem Schattenkopie-Agent für Dateifreigaben auf den Dateiservern zu, oder lassen Sie die Verwendung der Verschlüsselung nicht zu.

- Aktualisierungsintervall für Server-Manager konfigurieren

- Fenster "Aufgaben der Erstkonfiguration" bei Anmeldung nicht automatisch anzeigen

- Server-Manager bei Anmeldung nicht automatisch anzeigen

- Anmeldeskripts gleichzeitig ausführen

- Anmeldeskripts zulassen, wenn NetBIOS oder WINS deaktiviert ist

- Maximale Wartezeit für Gruppenrichtlinienskripts

- Skripts zum Herunterfahren sichtbar ausführen

- Startskripts asynchron ausführen

- Startskripts sichtbar ausführen

- Windows-PowerShell-Skripts beim Anmelden und Abmelden des Benutzers zuerst ausführen

- Windows-PowerShell-Skripts beim Starten und Herunterfahren des Computers zuerst ausführen

- Herunterladen von Updates für das Modell zur Datenträgerfehlervorhersage zulassen

- Intervall der Speicheroptimierung konfigurieren

- Löschen temporärer Dateien durch Speicheroptimierung zulassen

- Schwellenwert für Bereinigung des Download-Ordners durch Speicheroptimierung konfigurieren

- Schwellenwert für Papierkorb-Bereinigung durch Speicheroptimierung konfigurieren

- Schwellenwert für Pausieren von Cloud-Inhalten durch Speicheroptimierung konfigurieren

- Speicheroptimierung zulassen

- Konfiguration deaktivieren

- Systemwiederherstellung deaktivieren

- Eingabeaufforderung zur Suche nach Gerätetreibern auf Windows Update deaktivieren

- Installation von Treibern für diese Gerätesetupklassen ohne Administratorrechte zulassen

- Ebene der TPM-Besitzerautorisierungsinformationen für das Betriebssystem konfigurieren

- Konfigurieren Sie das System für die Löschung des TPMs, wenn es sich nicht im Bereitzustand befindet.

- Liste der blockierten TPM-Befehle konfigurieren

- Lokale Liste der blockierten TPM-Befehle ignorieren

- Standardbenutzer-Sperrdauer

- Standardbenutzer-Sperrschwelle (einzeln)

- Standardbenutzer-Sperrschwelle (gesamt)

- Standardliste der blockierten TPM-Befehle ignorieren

- System für die Verwendung der älteren Parametereinstellung zur Vermeidung von Wörterbuchangriffen für TPM 2.0 konfigurieren

- TPM-Sicherung in den Active Directory-Domänendiensten aktivieren

- Meldung für Fehler vom Typ "Zugriff verweigert" anpassen

- Unterstützung nach "Zugriff verweigert" auf Client für alle Dateitypen aktivieren

- Alle Wechselmedien: Jeglichen direkten Zugriff in Remotesitzungen verweigern

- Alle Wechselmedienklassen: Jeglichen Zugriff verweigern

- Bandlaufwerke: Ausführungszugriff verweigern

- Bandlaufwerke: Lesezugriff verweigern

- Bandlaufwerke: Schreibzugriff verweigern

- Benutzerdefinierte Klassen: Lesezugriff verweigern

- Benutzerdefinierte Klassen: Schreibzugriff verweigern

- CD und DVD: Ausführungszugriff verweigern

- CD und DVD: Lesezugriff verweigern

- CD und DVD: Schreibzugriff verweigern

- Diskettenlaufwerke: Ausführungszugriff verweigern

- Diskettenlaufwerke: Lesezugriff verweigern

- Diskettenlaufwerke: Schreibzugriff verweigern

- Wechseldatenträger: Ausführungszugriff verweigern

- Wechseldatenträger: Lesezugriff verweigern

- Wechseldatenträger: Schreibzugriff verweigern

- WPD-Geräte: Lesezugriff verweigern

- WPD-Geräte: Schreibzugriff verweigern

- Zeit (in Sekunden) bis zur Erzwingung des Neustarts

- Systemwiederherstellung in Standardzustand zulassen

- Geben Sie einen Cachepfad für Windows-Dateischutz ein

- Größe des Windows-Dateischutzcache einschränken

- Statusfenster der Dateiüberprüfung ausblenden

- Überprüfungseinstellungen für den Windows-Dateischutz festlegen

- Windows-NTP-Client aktivieren

- Windows-NTP-Client konfigurieren

- Windows-NTP-Server aktivieren

- Globale Konfigurationseinstellungen

- Aktivierung von erweiterten Speichergeräten durch Windows nicht zulassen

- Erweitertes Speichern bei gesperrtem Computer sperren

- Keine Wechselmedien zulassen, die erweitertes Speichern nicht unterstützen

- Kennwortauthentifizierung für erweiterte Speichergeräte nicht zulassen

- Liste auf dem Computer verwendbarer, erweiterter Speichergeräte konfigurieren

- Liste auf dem Computer verwendbarer IEEE 1667-Silos konfigurieren

- Nur an den USB-Root-Hub angeschlossene erweiterte Speichergeräte zulassen

- Ausführung folgender Programme aus der Hilfe nicht zulassen

- Beständigen Systemzeitstempel aktivieren

- Dateien, die in verschlüsselte Ordner verschoben werden, nicht automatisch verschlüsseln

- Datenausführungsverhinderung für die ausführbare HTML-Hilfsdatei deaktivieren

- Einstellungen für die Installation optionaler Komponenten und die Reparatur von Komponenten angeben

- Ereignisprotokollierung für Herunterfahren anzeigen

- Fehlende COM-Komponenten übertragen

- Potenziell unsichere Funktionen der HTML-Hilfe auf bestimmten Ordnern einschränken

- Seite "Serververwaltung" bei Anmeldung nicht anzeigen

- Statusmeldungen zu Neustart, Herunterfahren, Anmeldung und Abmeldung entfernen

- System nicht ausschalten, nachdem Windows heruntergefahren wurde

- Systemstatusdatenfeature in "Ereignisprotokollierung für Herunterfahren" aktivieren

- Verwendung von Domänenressourcen für DLT-Clients (Distributed Link Tracking) zulassen

- Windows-Installationsdateipfad angeben

- Windows Service Pack-Installationsdateipfad angeben

- Äußerst detaillierte Statusmeldungen anzeigen

- Aktivieren der Diashow auf dem Sperrbildschirm verhindern

- Aktivieren der Sperrbildschirmkamera verhindern

- Bestimmte Hintergrund- und Akzentfarbe erzwingen

- Bestimmten Starthintergrund erzwingen

- Ein bestimmtes Standardbild für den Sperr- und Anmeldebildschirm erzwingen

- Sperrbildschirm nicht anzeigen

- Ändern des Bilds für den Sperr- und Anmeldebildschirm verhindern

- Ändern des Startmenühintergrunds verhindern

- Standardanmeldebild für alle Benutzer verwenden

- Automatisches Lernen deaktivieren

- Aktivierung von Online-Spracherkennungsdiensten durch Benutzer zulassen

- Außerkraftsetzen der Benutzeroberflächensprache des Benutzers durch die des Systems erzwingen

- Blockbereinigung nicht verwendeter Sprachpakete

- Von Windows für alle angemeldeten Benutzer verwendete Benutzeroberflächensprache einschränken

- Onlinetipps zulassen

- Sichtbarkeit von Einstellungsseiten

- ActiveX-Installationsrichtlinie für Sites in vertrauenswürdigen Zonen

- Genehmigte Installationsorte für ActiveX-Steuerelemente

- Anwendungskompatibilitätsmodul deaktivieren

- Anwendungstelemetrie deaktivieren

- Inventory Collector deaktivieren

- Problemaufzeichnung deaktivieren

- Programmkompatibilitäts-Assistenten deaktivieren

- Programmkompatibilitäts-Eigenschaftenseite entfernen

- SwitchBack-Kompatibilitätsmodul deaktivieren

- Zugriff auf 16-Bit-Anwendungen verhindern

- Aktivierung von Windows-Apps mit Sprachbefehlen zulassen

- Ausführung von Windows-Apps im Hintergrund zulassen

- Funksteuerung durch Windows-Apps zulassen

- Im Hintergrund ausgeführte Windows-Apps dürfen auf Benutzerbewegungen zugreifen

- Kommunikation von Windows-Apps mit entkoppelten Geräten zulassen

- Windows-App-Zugriff auf Aufgaben zulassen

- Windows-App-Zugriff auf Benachrichtigungen zulassen

- Windows-App-Zugriff auf Bewegungsdaten zulassen

- Windows-App-Zugriff auf das Mikrofon zulassen

- Windows-App-Zugriff auf den Kalender zulassen

- Windows-App-Zugriff auf Diagnoseinformationen anderer Apps zulassen

- Windows-App-Zugriff auf die Anrufliste zulassen

- Windows-App-Zugriff auf die Kamera zulassen

- Windows-App-Zugriff auf E-Mails zulassen

- Windows-App-Zugriff auf Eyetrackinggeräte zulassen

- Windows-App-Zugriff auf Kontakte zulassen

- Windows-App-Zugriff auf Kontoinformationen zulassen

- Windows-App-Zugriff auf Nachrichten zulassen

- Windows-App-Zugriff auf Positionsdaten zulassen

- Windows-App-Zugriff auf vertrauenswürdige Geräte zulassen

- Windows-Apps können mit einem Sprachbefehl aktiviert werden, während das System gesperrt ist

- Windows-Apps Telefonanrufe gestatten

- Dynamische Regeln für den Inhalts-URI für Windows Store-Apps aktivieren

- Starten von Desktop-Apps, die einem URI-Schema zugeordnet sind, verhindern

- Starten von einer Datei zugeordneten Desktop-Apps verhindern

- Starten von universellen Windows-Apps mit Windows-Runtime-API-Zugriff von gehosteten Inhalten aus blockieren

- Zulassen, dass Microsoft-Konten optional sind

- Automatische Einrichtung für alle Benutzer erzwingen

- Ausführen des Audiorecorders nicht zulassen

- Ausführen oder Beenden einer Aufgabe verhindern

- Drag Drop nicht zulassen

- Durchsuchen deaktivieren

- Eigenschaftenseiten ausblenden

- Erstellen von neuen Aufgaben nicht zulassen

- Kontrollkästchen "Erweitert" im "Assistent für geplante Aufgaben" ausblenden

- Löschen von Aufgaben nicht zulassen

- Bei Ausführung mit erhöhten Rechten Administratorkonten auflisten

- Schaltfläche zum Anzeigen von Kennwörtern nicht anzeigen

- Vertrauenswürdiger Pfad für Anmeldeinformationseintrag erforderlich

- Verwendung von Sicherheitsfragen für lokale Konten verhindern

- Bereitstellungsvorgänge in speziellen Profilen zulassen

- Ermöglicht die Entwicklung von Windows Store-Apps und deren Installation von einer integrierten Entwicklungsumgebung (IDE) aus.

- Installation aller vertrauenswürdigen Apps zulassen

- Installation von Windows-Apps auf Nicht-Systemvolumes deaktivieren

- Speichern von App-Daten der Benutzer auf Nicht-Systemvolumes verhindern

- Verhindern, dass Benutzer ohne Administratorrechte verpackte Windows-Apps installieren

- Windows-Apps die Freigabe von Anwendungsdaten zwischen Benutzern erlauben

- Erweitertes Antispoofing konfigurieren

- Benutzeranmeldung mithilfe von Biometrie zulassen

- Domänenbenutzeranmeldung mithilfe von Biometrie zulassen

- Verwendung der Biometrie zulassen

- Zeitlimit für Ereignisse für die schnelle Benutzerumschaltung festlegen

- Erweiterte PINs für Systemstart zulassen

- Erweitertes Validierungsprofil für Startkonfigurationsdaten verwenden

- Festlegen, wie BitLocker-geschützte Betriebssystemlaufwerke wiederhergestellt werden können

- InstantGo- oder HSTI-kompatible Geräte benötigen keine PIN vor dem Start

- Laufwerkverschlüsselungstyp auf Betriebssystemlaufwerken erzwingen

- Meldung und URL für die Pre-Boot-Wiederherstellung konfigurieren

- Minimale PIN-Länge für Systemstart konfigurieren

- Netzwerkentsperrung beim Start zulassen

- PIN- oder Kennwortänderung durch Standardbenutzer nicht zulassen

- Plattformvalidierungsdaten nach BitLocker-Wiederherstellung zurücksetzen

- Sicheren Start für Integritätsüberprüfung zulassen

- TPM-Plattformvalidierungsprofil für BIOS-basierte Firmwarekonfigurationen konfigurieren

- TPM-Plattformvalidierungsprofil für systemeigene UEFI-Firmwarekonfigurationen konfigurieren

- TPM-Plattformvalidierungsprofil konfigurieren (Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2)

- Verwendung der BitLocker-Authentifizierung mit erforderlicher Tastatureingabe vor dem Starten auf Slates aktivieren

- Verwendung der hardwarebasierten Verschlüsselung für Betriebssystemlaufwerke konfigurieren

- Verwendung von Kennwörtern für Betriebssystemlaufwerke konfigurieren

- Zusätzliche Authentifizierung beim Start anfordern

- Zusätzliche Authentifizierung beim Start erforderlich (Windows Server 2008 und Windows Vista)

- Festlegen, wie BitLocker-geschützte Festplattenlaufwerke wiederhergestellt werden können

- Kennwortverwendung für Festplattenlaufwerke konfigurieren

- Laufwerkverschlüsselungstyp auf Festplattenlaufwerken erzwingen

- Schreibzugriff auf Festplattenlaufwerke verweigern, die nicht durch BitLocker geschützt sind

- Smartcard-Verwendung für Festplattenlaufwerke konfigurieren

- Verwendung der hardwarebasierten Verschlüsselung für Festplattenlaufwerke konfigurieren

- Zugriff auf BitLocker-geschützte Festplattenlaufwerke von früheren Windows-Versionen zulassen

- Festlegen, wie BitLocker-geschützte Wechseldatenträger wiederhergestellt werden können

- Kennwortverwendung für Wechseldatenträger konfigurieren

- Laufwerkverschlüsselungstyp auf Wechseldatenträgern erzwingen

- Schreibzugriff auf Wechseldatenträger verweigern, die nicht durch BitLocker geschützt sind

- Smartcard-Verwendung für Wechseldatenträger konfigurieren

- Verwendung der hardwarebasierten Verschlüsselung für Wechseldatenträger konfigurieren

- Verwendung von BitLocker auf Wechseldatenträgern steuern

- Zugriff auf BitLocker-geschützte Wechseldatenträger von früheren Windows-Versionen zulassen

- BitLocker-Wiederherstellungsinformationen in Active Directory-Domänendiensten speichern (Windows Server 2008 und Windows Vista)

- Eindeutige IDs für Ihre Organisation angeben

- Einhaltung der Regel zur Smartcard-Zertifikatverwendung überprüfen

- Neue DMA-Geräte deaktivieren, wenn dieser Computer gesperrt wird

- Standardordner für Wiederherstellungskennwort auswählen

- Verschlüsselungsmethode und Verschlüsselungsstärke für Laufwerk auswählen (Windows 8, Windows Server 2012, Windows 8.1, Windows Server 2012 R2, Windows 10 [Version 1507])

- Verschlüsselungsmethode und Verschlüsselungsstärke für Laufwerk auswählen (Windows 10 [Version 1511] und höher)

- Verschlüsselungsmethode und Verschlüsselungsstärke für Laufwerk auswählen (Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2)

- Wiederherstellungsoptionen für BitLocker-geschützte Laufwerke für Benutzer auswählen (Windows Server 2008 und Windows Vista)

- Überschreiben des Arbeitsspeichers beim Neustart verhindern

- Deaktivieren von Inhalten, die für die Cloud optimiert sind

- Microsoft-Anwenderfeatures deaktivieren

- Windows-Tipps nicht anzeigen

- Liste vorheriger Versionen von lokalen Dateien ausblenden

- Liste vorheriger Versionen von Remotedateien ausblenden

- Vorherige Versionen von Dateien in Sicherungsspeicherorten ausblenden

- Wiederherstellung vorheriger lokaler Versionen verhindern

- Wiederherstellung vorheriger Remoteversionen verhindern

- Wiederherstellung vorheriger Versionen aus Sicherungen verhindern

- Benachrichtigung "Neue Anwendung installiert" nicht anzeigen

- Datei-Explorer mit minimiertem Menüband starten

- Datenausführungsverhinderung für Explorer deaktivieren

- Direktes Binden an IPropertySetStorage ohne Zwischenschichten deaktivieren

- Führen Sie für ein bereits vorhandenes servergespeichertes Benutzerprofil keine erneute Initialisierung aus, wenn es erstmalig auf einen Computer geladen wird.

- Geschützten Modus für Shellprotokoll deaktivieren

- Heapabbruch bei Beschädigung deaktivieren

- Konfigurationsdatei für Standardzuordnungen festlegen

- Link zur Supportwebseite festlegen

- Numerische Sortierung im Datei-Explorer deaktivieren

- Ruhezustand im Menü "Energieoptionen" anzeigen

- Speicherort, an dem sich alle Standardbibliotheks-Definitionsdateien für Benutzer/Computer befinden.

- Sperre im Menü "Benutzerkachel" anzeigen

- Standby im Menü "Energieoptionen" anzeigen

- Verwendung von Remotepfaden in Dateiverknüpfungssymbolen zulassen

- Vor der Umleitung überprüfen, ob das alte und das neue Ziel der Ordnerumleitung auf dieselbe Freigabe verweisen

- Windows Defender SmartScreen konfigurieren

- Dateiversionsverlauf deaktivieren

- Aktualisierung der Compliance-Verarbeitung zulassen

- Benutzererfahrungen und Telemetrie im verbundenen Modus konfigurieren

- Benutzersteuerung für Insider-Builds ein-/ausschalten

- Deaktivieren Sie das Löschen der Diagnosedaten

- Desktopanalyseverarbeitung zulassen

- Diagnosedaten-Uploadendpunkt für Desktop Analytics konfigurieren

- Diagnosedatenanzeige deaktivieren.

- Erweiterte Diagnosedaten auf die von Windows Analytics erforderlichen minimalen Daten beschränken

- Features oder Einstellungen der Vorabversion deaktivieren

- Feedbackbenachrichtigungen nicht mehr anzeigen

- Kommerzielle Datenpipeline zulassen

- Konfigurieren der Benutzeroberfläche der Telemetrie-Opt-in-Einstellung.

- Konfigurieren von Telemetrie-Opt-in-Änderungsbenachrichtigungen.

- OneSettings Downloads deaktivieren

- OneSettings Überwachung aktivieren

- Organisations-ID konfigurieren

- Sammlung von Browserdaten für Desktop Analytics konfigurieren

- Telemetrie zulassen

- Verwendung des authentifizierten Proxys für den Dienst "Benutzererfahrung und Telemetrie im verbundenen Modus" konfigurieren

- WUfB-Cloud-Verarbeitung erlauben

- Übermitteln des Gerätenamens in Windows-Diagnosedaten zulassen

- Farbänderungen nicht zulassen

- Standardfarbe angeben

- Aufruf von Flip-3D nicht zulassen

- Fensteranimationen nicht zulassen

- Volltonfarbe für Starthintergrund verwenden

- Desktopgadgets deaktivieren

- Entpacken und Installieren von nicht digital signierten Gadgets einschränken

- Vom Benutzer installierte Desktopgadgets deaktivieren

- Digitalschließfach nicht ausführen

- App-Einstellungen nicht synchronisieren

- Apps nicht synchronisieren

- Browsereinstellungen nicht synchronisieren

- Desktoppersonalisierung nicht synchronisieren

- Keine Synchronisierung über getaktete Verbindungen

- Kennwörter nicht synchronisieren

- Nicht synchronisieren

- Personalisierung nicht synchronisieren

- Starteinstellungen nicht synchronisieren

- Weitere Windows-Einstellungen nicht synchronisieren

- Events.asp-Programm-Befehlszeilenparameter

- Events.asp-Programm

- Events.asp-URL

- Maximale Protokolldateigröße (KB) angeben

- Protokollzugriff konfigurieren (Legacy)

- Protokollzugriff konfigurieren

- Speicherort der Protokolldatei steuern

- Verhalten des Ereignisprotokolls steuern, wenn die Protokolldatei ihre Maximalgröße erreicht

- Volles Protokoll automatisch sichern

- Protokollierung aktivieren

- Geschützte Ereignisprotokollierung aktivieren

- ForwarderResourceUsage

- Serveradresse, Aktualisierungsintervall und Ausstellerzertifizierungsstelle eines Abonnement-Managers konfigurieren

- Systemsteuerungsoption "Family Safety" in einer Domäne anzeigen

- Ausführung des Assistenten verhindern

- Gerätekompatibilitätseinstellungen

- Treiberkompatibilitätseinstellungen

- In die Domäne eingebundene Computer als Geräte registrieren

- Standardmodus für Schreibbereich: Angedockt

- Beitritt des Computers zu einer Heimnetzgruppe verhindern

- Anwendungen und Prozesse definieren, die ohne eine Bestätigungsaufforderung auf die Zwischenablage zugreifen können

- Umgehen der Bestätigungsaufforderung für den Zugriff auf die Zwischenablage für Skripte, die in einem Internet Explorer-Prozess ausgeführt werden

- Umgehen der Bestätigungsaufforderung für den Zugriff auf die Zwischenablage für Skripte, die in einem Prozess ausgeführt werden

- Die Funktion zum Starten des Dialogfelds zum Melden von Websiteproblemen mithilfe einer Menüoption deaktivieren

- Menü 'Drucken' deaktivieren

- Konfigurationsverlauf deaktivieren

- Löschen der Daten für bevorzugte Sites verhindern

- Löschen des Browserverlaufs beim Beenden zulassen

- Löschen des Downloadverlaufs verhindern

- Löschen temporärer Internetdateien verhindern

- Löschen von ActiveX-Filterung, Tracking-Schutz und Do Not Track-Daten verhindern

- Löschen von besuchten Websites verhindern

- Löschen von Cookies verhindern

- Löschen von Formulardaten verhindern

- Löschen von InPrivate-Filterungsdaten verhindern

- Löschen von Kennwörtern verhindern

- Löschen von temporären Internetdateien und Cookies verhindern

- Zugriff auf "Browserverlauf löschen" verhindern

- Das Laden von Symbolleisten und Browserhilfsobjekten beim InPrivate-Browsen durch den Computer verhindern

- InPrivate-Browsen deaktivieren

- InPrivate-Filterung deaktivieren

- Sammeln von InPrivate-Filterungsdaten deaktivieren

- Schwelle für InPrivate-Filterung einrichten

- Schwelle für Tracking-Schutz einrichten

- Tracking-Schutz deaktivieren

- Festlegen des Codedownload-Pfads für den Computer verhindern

- AutoVervollständigen für Windows-Suche deaktivieren

- URL-Vorschläge deaktivieren

- Finden von Telefonnummern deaktivieren

- Gehen Sie für einen Eintrag (ein Wort) in die Adressleiste auf die Intranetsite

- Internet Explorer erlauben Mediendateien wiederzugeben, die alternative Codecs verwenden

- Konfiguration der Suche in der Adressleiste verhindern

- Konfiguration der Suche nach Top-Ergebnissen in der Adressleiste verhindern

- Angabe der URLs für die Aktualisierung von Informationen über die Verschlüsselungsstärke verhindern

- Festlegung des Intervalls für die Updateüberprüfung (in Tagen) verhindern

- Ändern der URL für die Überprüfung auf Updates von Internet Explorer und Internettools verhindern

- Das Öffnen von Links in Internet Explorer festlegen

- Internet Explorer-Kacheln auf dem Desktop öffnen

- "Inhaltsratgeber" unter "Internetoptionen" anzeigen

- Ablaufzeitlimit für Anwendungscaches für einzelne Domänen festlegen

- Das Speichern von Anwendungscaches auf dem Clientcomputer durch Websites zulassen

- Das Speichern von indizierten Datenbanken auf dem Clientcomputer durch Websites zulassen

- Indizierte Datenbankspeicherlimits für einzelne Domänen festlegen

- Maximale Größe der Ressourcenliste der Anwendungscaches festlegen

- Maximale individuelle Ressourcengröße der Anwendungscaches festlegen

- Maximales indiziertes Datenbankspeicherlimit für alle Domänen festlegen

- Maximales Speicherlimit für Anwendungscaches für alle Domänen festlegen

- Speicherlimits für Anwendungscaches für einzelne Domänen festlegen

- Standardspeicherlimits für Websites festlegen

- Internet Explorer mit den Registerkarten der letzten Browsersitzung starten

- 64-Bit-Registerkartenprozesse beim Ausführen im erweiterten geschützten Modus unter 64-Bit-Versionen von Windows aktivieren

- Animationen in Webseiten wiedergeben

- Auf gesperrte Serverzertifikate überprüfen

- Ausführung aktiver Inhalte von CDs auf Computern zulassen

- Automatische Überprüfung auf Updates von Internet Explorer

- Browsererweiterungen von Drittanbietern zulassen

- ClearType deaktivieren

- Die Ausführung von ActiveX-Steuerelementen im geschützten Modus nicht zulassen, wenn der erweiterte geschützte Modus aktiviert ist.

- Erweiterten geschützten Modus aktivieren

- HTTP 1.1 verwenden

- HTTP 1.1 über Proxyverbindungen verwenden

- Installation bei Bedarf zulassen (außer Internet Explorer)

- Installation bei Bedarf zulassen (Internet Explorer)

- Installation bzw. Ausführung von Software zulassen, auch wenn die Signatur ungültig ist

- Internet Explorer die Verwendung des HTTP2-Netzwerkprotokolls erlauben

- Internet Explorer die Verwendung des SPDY/3-Netzwerkprotokolls erlauben

- Laden von Websites und Inhalten im Hintergrund zur Optimierung der Leistung deaktivieren

- Leeren des Ordners "Temporäre Internetdateien" beim Schließen des Browsers

- Profil-Assistent deaktivieren

- Senden von UTF-8-Abfragezeichenfolgen für URLs deaktivieren

- Signaturen von übertragenen Programmen überprüfen

- Sound in Webseiten wiedergeben

- Unterstützung der Verschlüsselung deaktivieren

- Unterstützung für Tastaturnavigation aktivieren

- Verschlüsselte Seiten nicht auf der Festplatte speichern

- Videos in Webseiten wiedergeben

- Vorblättern mit Seitenvorhersage deaktivieren

- Zurücksetzen von Internet Explorer-Einstellungen nicht zulassen

- Überschrift "Nicht nachverfolgen" immer senden

- Active Scripting zulassen

- ActiveX-Steuerelemente ausführen, die für Skripting sicher sind

- ActiveX-Steuerelemente initialisieren und ausführen, die nicht sicher sind

- ActiveX-Steuerelemente und Plug-Ins ausführen

- Aktualisierungen der Statusleiste per Skript zulassen

- Anmeldungsoptionen

- Anwendungen und Dateien in einem IFRAME starten

- Auf Datenquellen über Domänengrenzen hinweg zugreifen

- Automatische Eingabeaufforderung für ActiveX-Steuerelemente

- Automatische Eingabeaufforderung für Dateidownloads

- Bestätigungsaufforderung bei der ersten Ausführung deaktivieren

- Binär- und Skriptverhalten zulassen

- Cross-Site Scripting-Filter aktivieren

- Dateidownloads zulassen

- Dauerhaftigkeit der Benutzerdaten

- Die Verwendung von ActiveX-Steuerelementen ohne Bestätigung nur für genehmigte Domänen zulassen

- Download von signierten ActiveX-Steuerelementen

- Download von unsignierten ActiveX-Steuerelementen

- Eingabeaufforderung für Informationen mithilfe von Skriptfenstern für Websites zulassen

- Fenster und Frames zwischen verschiedenen Domänen bewegen

- Gemischte Inhalte anzeigen

- Geschützten Modus aktivieren

- Installation von Desktopelementen zulassen

- Java-Einstellungen

- Keine Antischadsoftware-Programme für ActiveX-Steuerelemente ausführen

- Keine Aufforderung zur Clientzertifikatauswahl, wenn kein oder nur ein Zertifikat vorhanden ist.

- Laden von XAML-Browseranwendungen zulassen

- Laden von XAML-Dateien zulassen

- Laden von XPS-Dateien zulassen

- Legacyfilter rendern

- Lokalen Verzeichnispfad beim Hochladen von Dateien auf einen Server einbeziehen

- META REFRESH zulassen

- MIME-Ermittlung aktivieren

- Mit Authenticode signierte Komponenten ausführen, die .NET Framework erfordern

- Nicht mit Authenticode signierte Komponenten ausführen, die .NET Framework erfordern

- Nur genehmigte Domänen können das TDC-ActiveX-Steuerelement verwenden

- OpenSearch-Abfragen im Datei-Explorer zulassen

- Popupblocker verwenden

- Schriftartdownloads zulassen

- Setup für .NET Framework deaktivieren

- Sicherheitswarnung bei potenziell unsicheren Dateien anzeigen

- Skriptbasierte Ausschneide-, Kopier- oder Einfügeoperationen von der Zwischenablage zulassen

- Skripting für Internet Explorer-Webbrowser-Steuerelemente zulassen

- Skripting von Java-Applets

- Skriptinitiierte Fenster ohne Größen- bzw. Positionseinschränkungen zulassen

- Skriptlets zulassen

- Unverschlüsselte Formulardaten übermitteln

- VBScript-Ausführung in Internet Explorer zulassen

- Video und Animation auf Webseiten zulassen, die einen älteren Media Player verwenden

- Vorschau und benutzerdefinierte Miniaturansichten für OpenSearch-Abfrageergebnisse im Datei-Explorer zulassen

- Websites, die sich in Webinhaltzonen niedriger Berechtigung befinden, können in diese Zone navigieren.

- Ziehen und Ablegen oder Kopieren und Einfügen von Dateien zulassen

- Ziehen von Inhalten aus unterschiedlichen Domänen in einem Fenster aktivieren

- Ziehen von Inhalten aus unterschiedlichen Domänen zwischen Fenstern aktivieren

- Zugriff auf den Computer für aktive Inhalte über eingeschränkte Protokolle zulassen

- Zugriffsrechte für Softwarekanal

- Öffnen von Fenstern ohne Adress- oder Statusleisten für Websites zulassen

- Überprüfung durch den SmartScreen-Filters aktivieren

- Automatische Erkennung des Intranets aktivieren

- Benachrichtigungen in der Benachrichtigungsleiste für Intranetinhalte aktivieren

- Intranetsites: Alle Netzwerkpfade (UNCs) einbeziehen

- Intranetsites: Alle Sites, die den Proxyserver umgehen, einbeziehen

- Intranetsites: Lokale Sites (Intranet), die nicht in anderen Zonen aufgeführt sind, einbeziehen

- Vorlage für Internetzone

- Vorlage für Intranetzone

- Vorlage für Sperrung der Zone des Internets

- Vorlage für Sperrung der Zone des Intranets

- Vorlage für Sperrung der Zone des lokalen Computers

- Vorlage für Sperrung der Zone eingeschränkter Sites

- Vorlage für Sperrung der Zone vertrauenswürdiger Sites

- Vorlage für Zone des lokalen Computers

- Vorlage für Zone eingeschränkter Sites

- Vorlage für Zone vertrauenswürdiger Sites

- Warnung anzeigen, wenn die Zertifikatadresse nicht übereinstimmt

- Datenschutzseite deaktivieren

- Ignorieren von Zertifikatfehlern verhindern

- Inhaltsseite deaktivieren

- Internationale Domänennamen senden

- Programmseite deaktivieren

- Seite "Allgemein" deaktivieren

- Seite "Erweitert" deaktivieren

- Sicherheitsseite deaktivieren

- UTF-8 für mailto-Links verwenden

- Verbindungsseite deaktivieren

- Aktualisierte Websitelisten von Microsoft einbeziehen

- Internet Explorer-Standards-Modus für lokales Intranet aktivieren

- Internet Explorer 7-Standards-Modus aktivieren

- Kompatibilitätsansicht deaktivieren

- Richtlinienliste von Internet Explorer 7-Sites verwenden

- Richtlinienliste von Websites im Quirksmodus verwenden

- Schaltfläche "Kompatibilitätsansicht" deaktivieren

- Nicht standardmäßige Schnellinfos hinzufügen

- Schnellinfos auf die über eine Gruppenrichtlinie bereitgestellten Schnellinfos beschränken

- Schnellinfos deaktivieren

- Standardmäßige Schnellinfos hinzufügen

- Alle Prozesse

- Internet Explorer-Prozesse

- Prozessliste

- Add-On-Liste

- Alle Add-Ons sperren, soweit diese nicht explizit in der Add-On-Liste aufgeführt sind

- Blockieren von veralteten ActiveX-Steuerelementen für Internet Explorer ausschalten

- Blockieren von veralteten ActiveX-Steuerelementen für Internet Explorer in spezifischen Domänen ausschalten

- Deaktivieren von Adobe Flash in Internet Explorer und Verhindern, dass Anwendungen Internet Explorer zum Instanziieren von Flash-Objekten verwenden

- Protokollierung von ActiveX-Steuerelementen in Internet Explorer einschalten

- Schaltfläche "Einmal ausführen" für veraltete ActiveX-Steuerelemente aus Internet Explorer entfernen

- Dokumentübergreifendes Messaging deaktivieren

- Maximale Anzahl an WebSocket-Verbindungen je Server einstellen

- Maximale Anzahl von Verbindungen je Host (HTTP 1.1) ändern

- Maximale Anzahl von Verbindungen je Server (HTTP 1.0)

- Original-XMLHTTP-Unterstützung zulassen

- WebSocket-Objekt deaktivieren

- XDomainRequest-Objekt deaktivieren

- Eingeschränkte Protokolle der Internetzone

- Eingeschränkte Protokolle der Intranetzone

- Eingeschränkte Protokolle der Zone des lokalen Computers

- Eingeschränkte Protokolle der Zone eingeschränkter Sites

- Eingeschränkte Protokolle der Zone vertrauenswürdiger Sites

- Binärdateien installieren, die mit den Signaturtechnologien MD2 und MD4 signiert sind

- Vom Administrator zugelassenes Verhalten

- Datenausführungsverhinderung deaktivieren

- Fallback zu SSL 3.0 (Internet Explorer) zulassen

- Schaltfläche "Kennwort anzeigen" nicht anzeigen

- Unterstützung für Daten-URI deaktivieren

- Alle Symbolleisten sperren

- Befehlsbezeichnungen anpassen

- Befehlsleiste ausblenden

- Entwicklertools deaktivieren

- Große Symbole für Befehlsschaltflächen verwenden

- Positionen der Schaltflächen "Stopp" und "Aktualisieren" sperren

- Registerkarten in einer separaten Zeile anzeigen

- Statusleiste ausblenden

- Symbolleistenaktualisierungstool deaktivieren

- "Vorgeschlagene Sites" aktivieren

- ActiveX-Auswahlaufforderung deaktivieren

- ActiveX-Filterung einschalten

- Aktivieren Sie erweiterte Abkürzungstasten im Internet Explorer-Modus

- Aktivierung bzw. Deaktivierung von Add-Ons für Benutzer nicht zulassen

- Alle Intranetsites in Internet Explorer beibehalten

- Alle Websites, die nicht in der Enterprise Mode Site List enthalten sind, an Microsoft Edge senden

- Anheften von Websites in Internet Explorer auf dem Desktop deaktivieren

- Anzeigen des Begrüßungsbildschirms deaktivieren

- Anzeigen von Internet Explorer-Suchfeld verhindern

- Ausführen des Anpassungs-Assistenten verhindern

- Automatische Installation von Internet Explorer-Komponenten deaktivieren

- Automatische Wiederherstellung nach Systemabsturz deaktivieren

- Automatisch neue Versionen von Internet Explorer installieren

- AutoVervollständigen für Webadressen deaktivieren

- Beim Öffnen von Websites in Microsoft Edge im Unternehmensmodus Meldung anzeigen

- Benachrichtigungen zur Add-On-Leistung deaktivieren

- Benutzerbezogene Installation von ActiveX-Steuerelementen verhindern

- Benutzern das Aktivieren und Verwenden des Unternehmensmodus über das Menü "Extras" ermöglichen

- Browser-Geolocation deaktivieren

- Deaktivierungsbenachrichtigung Internet Explorer 11 ausblenden

- Der Suchanbieterliste des Benutzers eine spezielle Suchanbieterliste hinzufügen